WPA2协议曝漏洞

发布者: 发布时间:2017-12-27来源:

10月教育网运行正常,未发现影响严重的安全事件。

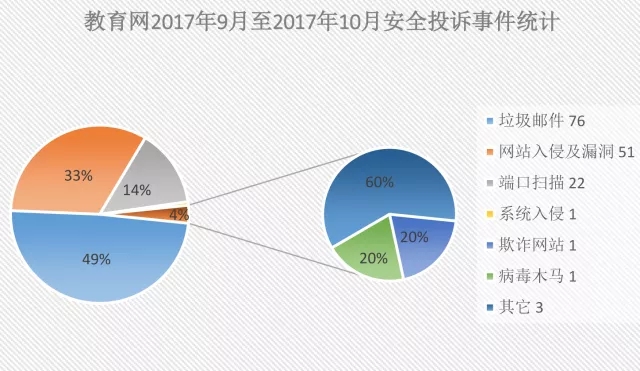

安全投诉事件统计

病毒与木马

近期一款名为Bad Rabbit的勒索病毒在欧洲范围内开始传播,对一些局域网造成了较大的破坏。该病毒初次通过恶意的网页插件向局域网内传播,当用户访问了有问题的网站时会弹出一个需要安装Flash插件的提示,如果用户点击了同意安装按钮,就会下载一个图标与Flash程序相同的病毒安装包运行,从而感染该病毒。病毒感染系统后会加密系统中的文件,并通过局域网共享服务的弱密码账号向局域网内传播。目前的监测到的信息显示该病毒暂未在国内被发现。由于病毒初期的传播需要用户进行交互,且在经历过上次敲诈病毒洗礼后国内大部分的139、445共享端口服务都被关闭了,预计该病毒在国内的影响范围有限。

近期新增严重漏洞评述

1、微软10月的例行安全公告中修复了其多款产品中存在的200个安全漏洞(严重等级的21个),修复了其多款产品存在的220个安全漏洞。受影响的产品包括Windows 10 v1703(27个)、Windows 10 v1607 和Windows Server 2016(27个)、Windows 10 v1511(26个)、Windows 10 RTM(27个)、Windows 8.1 和Windows Server 2012 R2(23个)、Windows Server 2012(20个)、Windows 7和Windows Server 2008 R2(20个)、Windows Server 2008(20个)、IE浏览器 (5个)、微软 Edge浏览器(17个)和Office软件(8个)。

这些漏洞中有两个漏洞需要特别关注,一个是Windows SMB服务远程执行代码漏洞(CVE-2017-11780),远程攻击者成功利用漏洞可允许在目标系统上执行任意代码,如果利用失败将导致拒绝服务,由于SMB服务漏洞可以被用来进行大规模的蠕虫传播,需要引起用户的关注。另一个需要关注的漏洞存在于office办公软件中(CVE-2017-11826),之所以需要关注是因为该漏洞已经被检测到用来进行网络攻击。建议用户使用Windows的自动更新更能尽快安装相应补丁。

2、10月17日Oracle公司发布了今年第四季度的安全更新,修复了其产品线中存在的252个安全漏洞,包括:Oracle数据库(6个)、MySQL数据库(25个)、电子商务套装软件OracleE-Business Suite(26个)、中间件产品Fusion Middleware(40个)、OracleSiebel托管型CRM软件(8个);JD Edwards产品(2个)、PeopleSoft产品(23个);Communications Applications(23个)、Constructionand Engineering Suite(1个)、Enterprise Manager Grid Control(1个)、FinancialServices Applications(1个)、Health Sciences Applications(1个)、HospitalityApplications(37个)、Hyperion(4个)、Java SE(22个)、Retail Applications(9个)、SunSystems Products Suite(10个)、Supply Chain Products Suite(7个)和Virtualization(6个)。这252个漏洞中有117个属于高危漏洞,有228个可以远程利用。使用了oracle产品的管理员应该尽快确认自己的产品是否需要更新并及时采取相应措施。

3、无线网络(WI-FI)使用的安全加密协议WPA2被爆出存在一个高危漏洞,WPA2的密钥协商握手协议存在设计缺陷,可通过部分报文重放,重置随机数和会话密钥,导致无线接入点(AP)或客户端重新安装密钥。攻击者利用这些漏洞,可在AP和客户端的连接范围内,实现包括数据包解密和注入、TCP连接劫持、HTTP内容注入或单播和组寻址帧的重放攻击,破坏数据传输的机密性。由于无线网络的开放性,任何一个在信号范围内的人都可以利用该漏洞来监听及篡改同无线网络设备下其他用户的网络流量信息。由于漏洞属于协议设计的缺陷,影响客户端和无线网络接入设备(AP)两端。

目前客户端的操作系统多数都针对该漏洞发布了相应的补丁程序,用户只需通过简单的系统自动更新就可修补该漏洞,但是对于无线网络接入设备则比较麻烦,这些硬件设备普遍缺乏自动更新功能,即便是厂商推出了新的版本修补相应漏洞,用户也可能无法安装到相关设备上。因此该漏洞目前主要靠客户端的更新来修复。

4、DNSmasq是一款广泛使用的开源轻量级网络服务软件,提供DNS、DHCP、路由器广告和网络引导服务。由于它体积小功能多,被大量封装到家用无线路由器的系统中使用。DNSmasq最近推出了版本更新(2.78)用于修补之前版本中存在的多个远程代码执行漏洞,利用这些漏洞远程攻击者可在目标系统上执行任意代码、造成服务崩溃或窃取内存敏感信息。由于DNSmasq一般都是封装在网络设备中,因此用户不能自己下载最新的版本到设备上安装,只能等待相关网络设备的厂商进行整个固件的版本更新才能修补该漏洞。如果您使用的网络设备暂时无法更新固件,建议使用防火墙来限制访问,避免相关有问题的服务暴露在互联网上。

安全提示

为了防止网络数据(无线或有线)被中途窃听或篡改,我们建议用户使用应用层加密协议(SSL、HTTPS等)来保护数据,这样即便是在出现WPA2协议缺陷这类网络协议漏洞时,你的数据也不会轻易被别人窃取。加密应用习惯包括:使用SSH来远程登录、使用HTTPS协议来访问WEB服务、为POP3/SMTP服务使用SSL加密等。